ー6.リスクコミュニケーションー

はじめに

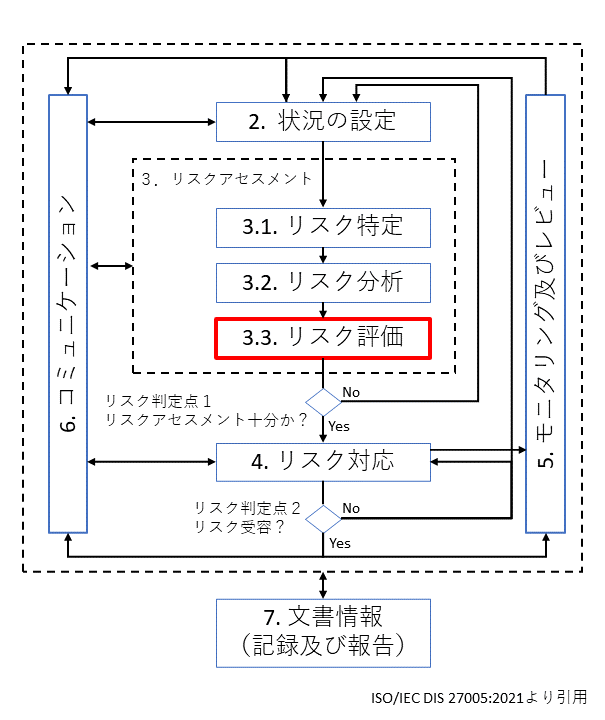

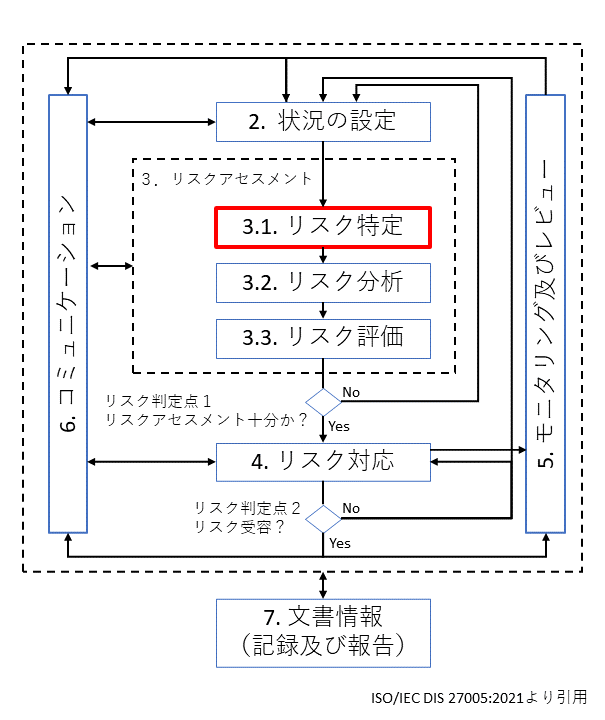

情報セキュリティリスクマネジメントのリスクコミュニケーションプロセス(図中の赤枠部分)について、主要なガイドラインを参考に自分なりに解釈した内容を、なるべく具体的に残しておきます。

注)なお、本稿は筆者が文献の参照と経験に基づき独自に解釈した内容のため、認識が間違っている可能性があります。(誤りに気付いた方は、コメントいただけると幸いです)

1)リスクコミュニケーションとは

先ずはリスクコミュニケーションで実施すべきこと、考慮すべきことを理解するために、JIS Q 27000:2019 に記載されている用語の定義を確認します。

JIS Q 27000:2019 から引用

3.65 リスクコミュニケーション及び協議(risk communication and consultation)

リスクの運用管理について、情報の提供、共有又は取得、及びステークホルダーとの対話を行うために、組織が継続的に及び繰り返し行う一連のプロセス。

注記1 情報は、リスクの存在、特質、形態、起こりやすさ、重大性、評価、受容可能性及び対応に関係することがある。

注記2 協議とは、ある事柄に関する意思決定又は方向性の決定に先立って、組織とそのステークホルダーとの間で行われる、その事柄についての情報に基づいたコミュニケーションの双方向プロセスである。協議とは、次のようなものである。

− 権力によってではなく、影響力によって、意思決定に影響を与えるプロセスである。

− 共同で意思決定を行うことではなく、意思決定に対するインプットとなる。

実施すべきことを具体的に考えるため、上記の内容を元に5W1Hの観点で整頓します。

① 実施者(誰が)

リスク所有者(リスクの運用管理に責任を有する者)

② 実施目的(なぜ)

リスクを運用管理するため

③ 実施時期(いつ)

継続的に繰り返し行う

④ 実施対象(どこと)

利害関係者(ステークホルダー)

⑤ 実施内容(何を)

情報(主にリスクの存在、特質、形態、起こりやすさ、重大性、評価、受容可能性及び対応に関係する)

⑥ 実施手段(どのように)

情報の提供、共有又は取得、及び対話により行う

上記6項目について、次項で具体的に考えてみます。

※)本稿では、利害関係者という用語が頻発しますが、用語の前に”内部”や”外部”という言葉がない場合は、組織内外全ての利害関係者を意味します。

2)具体的な実施方法

2-1)実施者(誰が)

ここでは、だれがリスクコミュニケーションを管理すべきかについて考えてみます。

リスクコミュニケーションは、前項で確認したその用語定義の冒頭に記載されている通り、「リスクの運用管理」の一部として実施されると解釈できます。

次のように、リスクの運用管理責任は、リスク所有者が有していますので、リスクコミュニケーションについても同様にリスク所有者が実施すると判断できます。

JIS Q 27000:2019 から引用

3.71 リスク所有者(risk owner)

リスクを運用管理することについて、アカウンタビリティ及び権限をもつ人又は主体。

リスク所有者は、状況の設定プロセスで決定されます。詳細については過去ブログにて確認できます。

2-2)実施目的(なぜ)

リスクコミュニケーションの実施目的はリスクを運用管理するためです。

さらに掘り下げて考えるためには、リスク所有者の役割について理解する必要があります。

リスクを運用管理するために、リスク所有者が実施すべきことには次のようなものが考えられ、それがコミュニケーションを実施する目的となります。

① リスクに関し正確な意思決定を行う

リスク所有者個人(委任される実施責任者も含め)は、自身の専門領域の知見に基づくリスクの特定及び理解はできますが、例えば、ビジネスリスク、財務リスク、セキュリティリスクなどの様々なリスクの影響全てに対し同じように特定できることは稀です*1 。

また、法的要件のようなコンプライアンスに関する判断をする際にも専門知識が必要です。特に社会的な要件については判断が難しいケースがありますので、そのような場面では外部の専門家の意見が判断材料として効果的に働くことがあります。

リスク所有者は、コミュニケーションにより次のような情報を得ることで効率的に正確な意思決定を行うことができます。

- 利害関係者が有する異なった領域の専門知識

- 利害関係者からの要求、ニーズ、期待

- 実施責任者からの報告(各プロセスで得られた意思決定を支援する情報)

② リスクを監視する

リスク対応で実装される管理策の中には、例えば、要員との雇用契約、就業規則、教育など人的管理策を人事部、マルウェア対策、技術的脆弱性管理などの技術的管理策をシステム運用部というように効率的に運用するために共通管理策として専門部署により一括管理されていることが多くあります。

このような状況下で、業務プロセス所有者がリスク所有者に就く場合、個々の管理策の有効性(例えば、上記例では、リスク所有者の管理下にある要員のセキュリティリテラシーやPCに対する脆弱性対応の実施状況など)を監視し、それに不備があれば共通管理策の管理を行う専門部署に是正を要求することでリスクの運用管理に責任を持ちます。

リスク所有者は自らのアカウンタビリティを確保するために、専門部署とのコミュニケーションにより各管理策の有効性を確認できる情報を入手し、監視しなければなりません。

③ 利害関係者と認識を共有する

例えば、リスク所有者に業務プロセス所有者が就く場合は自部署の業務の重要度を重めに考えたり、セキュリティ統括組織が就く場合はセキュリティが最優先されるなど無意識のバイアスが様々な判断に影響し、組織全体で考えるとリスクの運用管理が最適な状態にならない可能性があります*2 。

また、コンプライアンス要件を含む利害関係者からの要求、ニーズ、期待を誤って理解してしまっている場合、誤った方向性でリスクの運用管理が継続されます。

リスク所有者は、次のような内容に関し自らの判断とリスクの影響を受ける利害関係者の認識にギャップがないことをコミュニケーションにより解消し、必要に応じ合意を得なければなりません。

- リスク基準やリスク受容などの重要な判断を下す際には利害関係者の異なった見解を考慮する

- リスクアセスメントの結果やリスク対応計画の情報を利害関係者に提供し、セキュリティ要件に対する充足度を確認する

- リスクアセスメントの結果やリスク対応計画の情報を内部の利害関係者に提供し、対応のために必要なリソースを報告する

- 管理策の実施部署へ、リスク監視結果のフィードバックと必要に応じ是正を依頼する

インシデント発生時に利害関係者と情報を共有することは多くの組織で実施されていますが、リスクアセスメント時に想定される事象とその対応方法について事前に協議(合意)しておくことにより、事後対応はスムーズに行え、損害の発生も低く抑えられる可能性があります。

④ 利害関係者の協力を得る

上記のように、リスクを運用管理するためには多くの場面で利害関係者の協力が不可欠です。協力及び支持を得るためには日常的に情報を共有するためのコミュニケーションが欠かせません。

⑤ 利害関係者からの信頼を得る

JIS Q 27001:2014 (ISO/IEC 27001:2013)の序文には、「リスクを適切に管理しているという信頼を利害関係者に与えるため」との一文があり、これをISMSの実施目的と解釈することができます。この実施目的についてはリスク所有者ではなくマネジメントに責任がありますが、リスクコミュニケーションに係る内容となるため触れておきます。

最近、有価証券報告書でサイバーセキュリティ関連のリスク対策、ガバナンス体制などについて開示する企業が増えています。また、サステナビリティ報告者やセキュリティ報告書のような特化したレポートによる公開も同様です。このような取り組みは利害関係者からの信頼を得るために実施されているリスクコミュニケーションの一例と言えると思います。

2-3)実施時期(いつ)

リスクコミュニケーションは図1に示されている通り、リスクマネジメント全般に関わるプロセスであり、継続的に繰り返し行います。

各プロセスでは、次のようなコミュニケーションが考えられます。

① 状況の設定プロセス

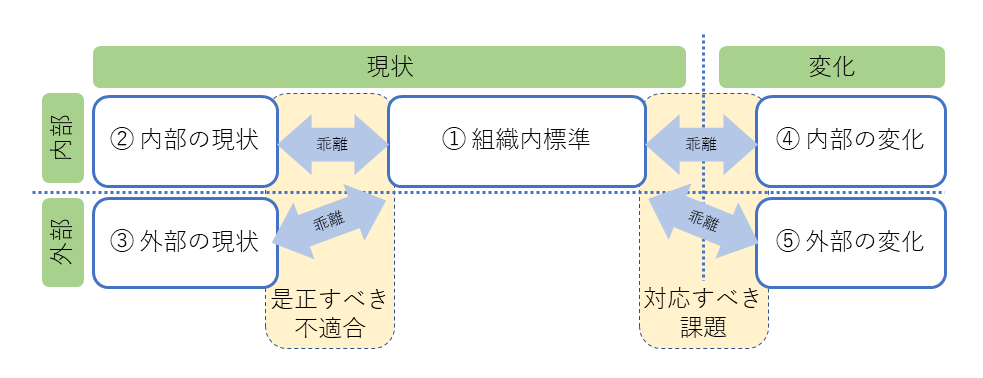

リスク基準などの情報セキュリティリスクマネジメント方針を策定する前に、コンプライアンス要件を含む組織内外の状況を十分に理解するため、また必要に応じ、策定後には、その内容について理解及び合意を得るために利害関係者とのコミュニケーションが必要です。

② リスク特定プロセス

リスクの特定漏れを防ぐためには、組織内外の状況と課題を網羅的に把握することが不可欠であるため利害関係者とのコミュニケーションを確立し、情報を収集します。

③ リスク分析プロセス

リスク分析手法を含め、分析に有用な専門知識を組織内外を問わず集約することでより正確な結果が得られます。

④ リスク評価プロセス

リスク所有者が下したリスク評価結果(特に受容と判断したリスク)の妥当性について利害関係者の意見を集約し、調整の要否を判断します。

⑤ リスク対応プロセス

リスク対応計画のスピード感の確認や必要なリソースの調達のための承認には、利害関係者とのコミュニケーションが欠かせません。

2-4)実施対象(どこと)

実施対象は、利害関係者です。具体的に内部と外部に分けてあげると次のようになります。

① 内部の利害関係者

- 要員

- 他部署

- トップマネジメント

- 対外的な窓口(法務、営業、広報、セキュリティ)

② 外部の利害関係者

コミュニケーションすべき、外部の利害関係者に関しては、下記リンクの過去ブログにて触れていますので参考になると思います。

③ 留意事項

組織内の脆弱性など、それを知ることで、脅威アクターに有利になったり、脅威の起こりやすさに影響を及ぼすような性質を持った情報を共有する場合はその共有対象を慎重に選ばなければなりません。リスクコミュニケーションにおいても、セキュリティの原則である「知る必要性」を適用し、必要な相手に限定し情報を共有します。

2-5)実施内容(何を)

コミュニケーションの内容は、主にリスクの存在、特質、形態、起こりやすさ、重大性、評価、受容可能性及び対応に関係する情報です。

具体的には2-2)、2-3)項で述べた内容です。

2-6)実施手段(どのように)

情報の提供、共有又は取得、及び対話によりコミュニケーションを行います。

例えば、対面によるヒアリングや集合型会議、電子メール(メーリングリスト)、Webサイト上の投稿機能、アンケート(記名、無記名)、チェックシートによるセルフチェック結果の集約、Webサイト上での告知、マスコミを経由した公表など様々な手段が考えられます。

情報の内容、コミュニケーションの実施対象により、最適な手段は異なりますので、多様なチャンネルを設けることで対応します。

2-7)その他(委員会組織によるコミュニケーション)

組織の規模が大きくなると、特に縦割り組織の場合はコミュニケーションを円滑にするために全社横断的な横串機能として各部署の代表者により構成されるセキュリティ管理委員会あるいはその上位のリスク管理委員会が設けられていることがあります。

委員会を設置することで、他にも共通管理策の実装によるリスク所有者のリスク運用管理の軽減、リスク基準の標準化や部署間の整合などの効果も期待することができます。

委員会機能を通じたリスクコミュニケーションの実施例を下図に示します。

まとめ

今回はリスクコミュニケーションについて具体例を交え考察しました。

セキュリティリスクマネジメントの形骸化とリスクコミュニケーション不足には、深い関係があると筆者は感じています。例えば、本文で紹介した委員会機能にしても、実際には事務局が全て抱え込んでしまいコミュニケーションが機能していない例を見ることがあります。そのような状態では、リスクアセスメントやリスク対応のための判断や決定の根拠となる情報が不足することで誤った対応をする可能性があります。また、情報が共有されていない場合は、不在時に各種対応が滞ることも考えられます。

また、最近、発生しているインシデントからは、システムの運用業務の委託など、サプライチェーン上の利害関係者との間で曖昧に責任共有(責任境界)が決まられており、セキュリティ要件が明確になっていなかったり、必要な管理策が実装されていなかったことに起因するものが多くみられます。これもリスクコミュニケーションが不足している事例と言って良いと思います。

リスクコミュニケーションはリスクマネジメントの質を高め、かつ、組織全体として活動するためには不可欠なプロセスです。

参考資料

本稿は、以下のガイドラインを参考にしています。より詳細な情報を得たい、正確性を重視したい方は以下を参照して下さい。

- ISO/IEC DIS 27005:2021 Information security, cybersecurity and privacy protection — Guidance on managing information security risks

- JIS Q 27000:2019 情報技術−セキュリティ技術-情報セキュリティ マネジメントシステム-用語

- JIS Q 27001:2014 情報技術−セキュリティ技術-情報セキュリティマネジメントシステム-要求事項