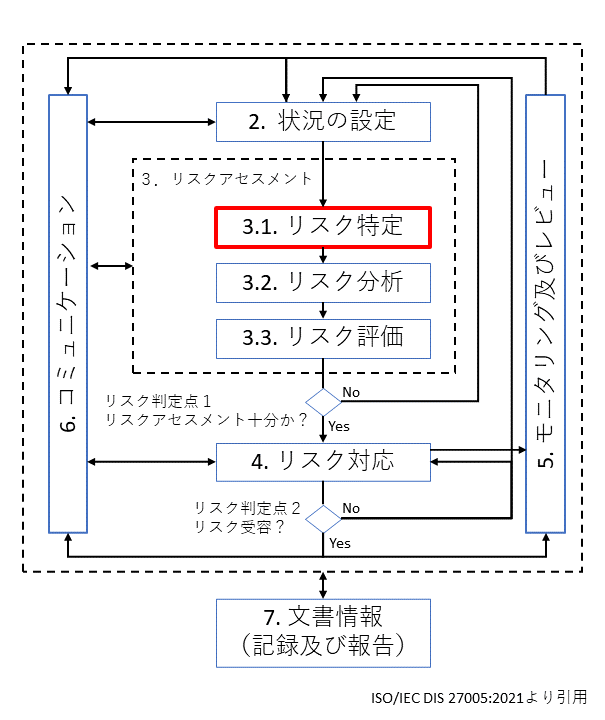

ー3.1.リスク特定ー

はじめに

情報セキュリティリスクマネジメントのリスク特定プロセス(図中の赤枠部分)について、主要なガイドラインを参考に自分なりに解釈した内容を、なるべく具体的に残しておきます。

注)なお、本稿は筆者が文献の参照と経験に基づき独自に解釈した内容のため、認識が間違っている可能性があります。(誤りに気付いた方は、コメントいただけると幸いです)

1)リスク特定とは

先ずはリスク特定プロセスで実施すべきこと、考慮すべきことを理解するために、各ガイドラインに記載されている内容を確認します。

JIS Q 27000:2019 から引用

3.68 リスク特定(risk identification)

リスクを発見、認識及び記述するプロセス。

注記1 リスク特定には、リスク源、事象、それらの原因及び起こり得る結果の特定が含まれる。

注記2 リスク特定には、過去のデータ、理論的分析、情報に基づいた意見、専門家の意見及びステークホルダーのニーズを含むことがある。

JIS Q 27001:2014 (ISO/IEC 27001:2013) から引用

6.1.2 情報セキュリティリスクアセスメント

組織は、次の事項を行う情報セキュリティリスクアセスメントのプロセスを定め、適用しなければならない。

(中略)

c) 次によって情報セキュリティリスクを特定する。

1) ISMSの適用範囲内における情報の機密性、完全性及び可用性の喪失に伴うリスクを特定するために、情報セキュリティリスクアセスメントのプロセスを適用する。

2) これらのリスク所有者を特定する。

リスク特定とは、組織が定めた情報セキュリティ目的達成の成否を不確かにする影響を特定することです。

具体的には、次のことを実施するプロセスです。

- リスクを発見する

目的達成に対し負の影響を及ぼし得る、組織及びその内外の状況と課題を理解します - リスクを把握する

目的達成に対し負の影響を及ぼす力を潜在的に有する事象、脅威、脆弱性などのリスク源やその結果による影響を把握します - リスクを記述する

上記により把握した内容を記録します(リスクのリスト化)

情報セキュリティリスクマネジメントでは、上記にて作成されたリストに記載される個々のリスクに対し、リスク分析とリスク評価を行い、必要なリスク対応を行います。したがって、このプロセスで特定漏れとなったリスクは、その組織にとっては想定外となってしまい、この後のプロセスでは対象とならず放置されることになるため、リスクマネジメント全体の中でも重要な位置づけとなっており、網羅的、及び動的に実施しなければなりません。

2)組織及びその内外の状況の理解

前述の通り、リスク特定(リスクの発見)は網羅的、及び動的に実施することが求められます。他方、リスクを特定するためには、組織の情報セキュリティ目的に影響を与える組織内外の状況の変化を正確に把握しなければなりません。

そのため、ISO規格の中でも、リスク特定の前提タスクとして次のように組織及びその状況の理解が求められています。

JIS Q 27001:2014 (ISO/IEC 27001:2013) より

4 組織の状況

4.1 組織及びその状況の理解

組織は、組織の目的に関連し、かつ、そのISMSの意図した成果を達成する組織の能力に影響を与える、外部及び内部の課題を決定しなければならない。

具体的な実施のタイミングについては、過去ブログ 情報セキュリティリスクマネジメントについて(3) の2-1)リスクアセスメントの実施時期で述べている通りです。

※)変化を検知するためのモニタリングについては、過去ブログ「脅威インテリジェンス」についてで紹介した内容、特に戦略インテリジェンス(Strategic Intelligence)、戦術インテリジェンス(Tactical Intelligence)などの手法が参考になります。

一言で「組織及びその状況の理解」と言っても何の指針もなく理解するのは難しく、結果の網羅性について検証することもできないため、次のようなISMSの用語説明に記載されている例示などを参照しながら進めることになると思います。

JIS Q 27000:2019 から引用

3.22 外部状況(external context)

組織が自らの目的を達成しようとする場合の外部環境。

注記 外部状況には、次の事項を含むことがある。

− 国際、国内、地方又は近隣地域を問わず、文化、社会、政治、法律、規制、金融、技術、経済、自然及び競争の環境

− 組織の目的に影響を与える主要な原動力及び傾向

− 外部ステークホルダー(3.37)との関係並びに外部ステークホルダーの認知及び価値観

3.38 内部状況(internal context)

組織が自らの目的を達成しようとする場合の内部環境。

注記 内部状況には、次の事項を含むことがある。

− 統治、組織体制、役割及びアカウンタビリティ

− 方針、目的、及びこれらを達成するために策定された戦略

− 資源及び知識としてみた場合の能力[例えば、資本、時間、人員、プロセス、システム及び技術]

− 情報システム、情報の流れ及び意思決定プロセス(公式及び非公式の両方を含む。)

− 内部ステークホルダーとの関係並びに内部ステークホルダーの認知及び価値観

− 組織の文化 − 組織が採択した規格、指針及びモデル

− 契約関係の形態及び範囲

また、SWOT、PESTLE、HAZOP、特性要因図、3Cなどの一般的なフレームワークを活用することでより具体的に課題抽出のイメージが湧くと思います。一般的なフレームワークではありませんが、筆者が実際に行っている実施例を一部紹介します。

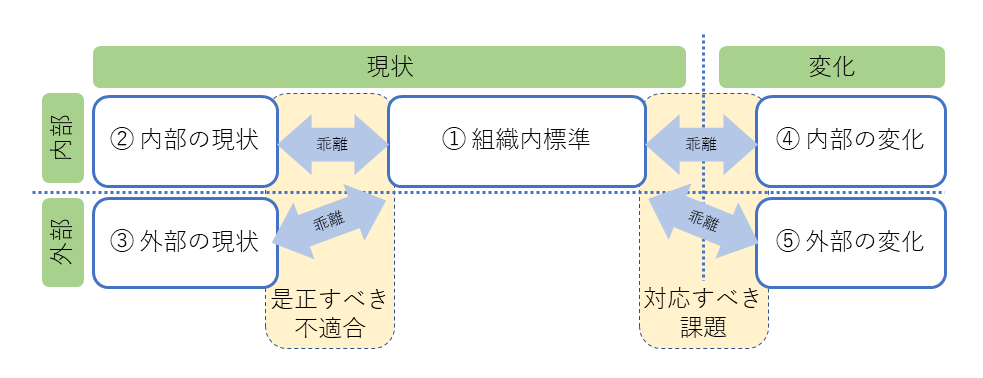

下図のようなイメージで、現状の組織内標準と、内部、外部、現状、変化の4象限のそれぞれの状態との乖離をリスク要因と捉え、特定します。*1

組織内でこのような指針を定めておくことで組織の現況の抽出作業がスムーズに行えると考えます。

上図の①~⑤を特定する際に指標とする項目の一部を以下に羅列します。

① 組織内標準

② 内部の現状

- 組織構造(事業、情報セキュリティ)

- セキュリティ上の役割と責任

- 情報及び関連資産の各種台帳(目録)、業務フロー

- 組織の特徴(事業目的・戦略、リスク選好の度合など)

- 所在地

- 情報及びその他資産の保有状況と重要度(セキュリティが損なわれた場合の事業への影響)

- 脆弱性の状況(使用ソフトウェアのVer.情報、脆弱性診断結果など)

- リスクアセスメント結果

- 内部監査、外部監査の結果

- 組織内インシデント・事象の発生状況

③ 外部の現状

④ 内部の変化

- 経営方針などの上位方針

- 事業形態(参入、撤退)

- 拠点の新設・統廃合

- 新システム(サービス)の導入

- 各種ログ解析から発せられるアラート

⑤ 外部の変化

- 既存ICT技術の陳腐化

- ソフトウェア(OS)のサポート終了、脆弱性発覚

- 外部脅威(組織外でのインシデント発生、セキュリティベンダによる脅威予測、各種ハザードマップの改定)

- 脅威インテリジェンスから得られる情報

- 法、規制の改正

- 顧客、市場からの要求、ニーズの変化

- ISO、NISTなど、関連するマネジメントシステム、ガイドライン、管理策フレームワークなどの改定

外部からの情報入手先については、過去ブログ 「専門組織との連絡」についてが参考になると思います。

blg8.hatenablog.com

3)リスク特定の実施例

3-1)リスクの特定

”2)組織及びその内外の状況の理解” の実施結果から得られた情報を元にリスクを特定します。このリスク特定の手法は一つに限定されず、そのリスクに応じた様々な方式が用いられます。

新たな事業を始めることにより、(例えば、新規顧客から提供される情報、新製品の技術情報、個人のプライバシー情報などの)今まで取り扱われていなかった情報やそれを取り扱う業務フローが増える場合、そのリスクの変化を特定するためには、アセットベースアプローチとベースラインアプローチの活用が適切かもしれません。

また、外部において新たな攻撃手法が増加している場合は、攻撃シナリオを想定し、攻撃者が最終目標に至るまでの各プロセスにおける事象と関連する管理策の実施状況と有効性をイベントベースアプローチにより特定することが適切かもしれません。

重要なのは、このプロセスで、極力漏れなくリスク特定できていることと、この次のプロセスであるリスク分析に対し有用なインプット情報を渡すことであり、リスクアセスメント全体で考えるとより正確な評価結果が得られることが重要です。

リスクの定義上、次の項目を明らかにすることにより正確なリスク評価結果を得られる可能性は高くなりますので、リスクを特定する上で考慮が必要です。

- 起こり得る事象の内容

- 結果及び結果が目的に与える影響

- リスク源

- 脅威アクター

- ターゲットとなる情報及びその他関連資産

なお、イベントベースアプローチ、アセットベースアプローチなどの手法、戦略サイクル、戦術サイクルなどの実施タイミングに関しては、過去ブログ 情報セキュリティリスクマネジメントについて(3) が参考になります。

3-2)リスク所有者の特定

JIS Q 27001:2014 (ISO/IEC 27001:2013)では、このリスク特定プロセスでリスク所有者を特定することとなっていますが、過去ブログ 情報セキュリティリスクマネジメントについて(2) で述べている内容と重複するため、割愛します。(詳しくは、下記をご確認ください)

まとめ

今回はリスク特定に関し考察しました。本文中に書きましたがこのプロセスで特定漏れしたリスクは組織にとっては想定外となり、放置されるこことなってしまうため、非常に重要なプロセスと言えます。時期を失さずにリスクに対応するためには網羅的、動的にリスク特定することが求められます。

参考資料

本稿は、以下のガイドラインを参考にしています。より詳細な情報を得たい、正確性を重視したい方は以下を参照して下さい。

- ISO/IEC DIS 27005:2021 Information security, cybersecurity and privacy protection — Guidance on managing information security risks

- JIS Q 27000:2019 情報技術−セキュリティ技術-情報セキュリティ マネジメントシステム-用語

- JIS Q 27001:2014 情報技術−セキュリティ技術-情報セキュリティマネジメントシステム-要求事項

- JIS Q 31000:2019 リスクマネジメント-指針

- JIS Q 31010:2022 リスクマネジメント-リスクアセスメント技法

脚注

*1:学術的には、未だ起きていないことを予見したものがリスクであり、世の中で既に起きていることはリスクとは定義しないという考え方もあります。(例えば、他組織で起きたインシデントを対象に行う対応はリスク対応ではなく、是正対応であるとの考え方です)それに従うと下図の考え方では、リスク以外の要素も含まれてしまいますが、本来の目的である「セキュリティ目的に対する不確かさの影響」の特に影響を見極めるという観点で考えると、実務としてはそれほど的外れでもないと考えています。あくまで筆者の個人的な見解です。