ー2.状況の設定ー

はじめに

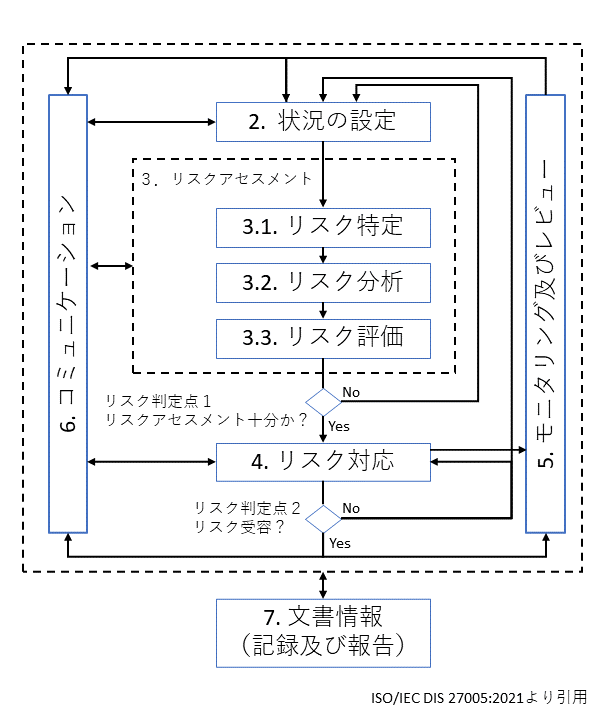

情報セキュリティリスクマネジメントの状況の設定プロセス(図中の赤枠部分)について、主要なガイドラインを参考に自分なりに解釈した内容を、なるべく具体的に残しておきます。

注)なお、本稿は筆者が文献の参照と経験に基づき独自に解釈した内容のため、認識が間違っている可能性があります。(誤りに気付いた方は、コメントいただけると幸いです)

1)状況の設定とは

リスクアセスメント及びリスク対応において下した判断には、高い一貫性と再現性が求められます。例えば、同じ状況下で実施したにもかかわらず、実施者や対象部門、あるいは実施時期により異なる結果や対応が採られることは避けなければなりません。

そのためには、リスクアセスメントを実施する前に、組織内外の状況と課題を理解し、実施手順やリスクの重大性を判断するための基準など(本稿では、それらを全てまとめて「情報セキュリティリスクマネジメント方針」と呼びます)を定め、組織内で標準化する必要があります。ISO/IEC DIS 27005:2021では、その作業を ”Context establishment" と呼ばれるプロセスで実施します。本稿でもそのプロセス名を和訳した状況の設定と呼ぶこととします。

上記について、JIS Q 27001:2014(ISO/IEC 27001:2013)では、次のように表現されています。

JIS Q 27001:2014 6.1.2 より

組織は、次の事項を行う情報セキュリティリスクアセスメントのプロセスを定め、適用しなければならない。

a) 次を含む情報セキュリティのリスク基準を確立し、維持する。

1) リスク受容基準

2) 情報セキュリティリスクアセスメントを実施するための基準

b)繰り返し実施した情報セキュリティリスクアセスメントが、一貫性及び妥当性があり、かつ、比較可能な結果を生み出すことを確実にする

本稿では、情報セキュリティリスクマネジメントを情報セキュリティマネジメントシステム上のプロセスの一部として進めると定義し、情報セキュリティリスクマネジメント方針をその個別方針として位置付けます *1 。

次項以降で、情報セキュリティリスクマネジメント方針を策定する際に、考慮すべき点と明らかにすべき点についてそれぞれを具体的に考えてみたいと思います。

2)方針策定時に考慮すべき点

情報セキュリティリスクマネジメント方針を策定する際には、次のような情報セキュリティ目的に影響する点を考慮します。

- 組織及びその内外の状況

- 情報セキュリティ方針(その他、組織で定めた上位方針)

2-1)組織及びその内外の状況

リスクに係る様々な判断に影響を及ぼす組織内外の価値観(例えば、プライバシー保護に関する世論、デューケア事案に対する法律上の判断や判例、外部利害関係者との契約内容、期待など)は時間とともに変化する可能性があるため、その変化に応じたリスクを特定するためには、常に内外、特に外部状況の変化を捉え、その内容をリスクの判断基準となる情報セキュリティリスクマネジメント方針に反映させることが求められます。

考慮すべき内外の状況とその優先度について考えてみます。いかなる組織であっても、法規や社会的要求のようなコンプライス要件は、経済的な判断のような組織の目的に関連する要件よりも優先されるべき課題のはずです *2 。したがって、特に外部からのコンプライアンス要件を優先し、さらに、影響が及ぶ範囲という観点で考えると下図のような優先順位の付け方が妥当と思われます。

なお、上図には含まれていませんがリスクマネジメントの方向性については組織内の様々な立場により見解が異なる可能性が十分考えられますので、組織内の利害関係者の意見集約や調整が必要になることもあります(リスクコミュニケーション)。

また、アカウンタビリティやデューディリジェンスの観点から、リスクに対する意思決定の根拠を求められる可能性があるため、リスクの判断基準を決めた際に根拠とした情報との関連性を明らかにしておくことも検討が必要です(記録及び報告)。

2-2)情報セキュリティ方針(その他、組織内の上位方針)

リスクマネジメントを実施する目的は、リスクが組織の目的達成に与える影響を明らかにしそれを最適化することです。裏を返せば、効果的なリスクマネジメントのためには、その活動によりコントロールしようとしている組織の目的を十分理解する必要があります。

本稿では、情報セキュリティリスクマネジメントをテーマとしていますので、情報セキュリティ方針と目的、及びその考え方に影響を及ぼす可能性のある上位方針(例えば、事業目的や経営方針など)や組織が参照している外部のガイドラインの変化も併せて理解し、情報セキュリティリスクマネジメント方針に反映させることとします。

3)方針で明らかにすべき点

前述のとおり、組織内のリスクアセスメント及びリスク対応の判断結果には、一貫性、再現性が求められるため、情報セキュリティリスクマネジメント方針により次の項目を明らかにし、手法と基準を標準化します。

- 役割と責任(特にリスク受容やリスク対応方法の承認者)

- 実施のタイミング

- 実施手法

- リスクの重大性を決定するための基準

- リスクが受容可能かどうかを決定するための基準

- リスク対応の選択肢

3-1)役割と責任

情報セキュリティリスクマネジメント方針において、例えば、リスク受容やリスク対応方法の承認者のようなセキュリティリスクに係る役割と責任を決定する、若しくは決定するための基準を明らかにします。この決定は「組織構造の定義・導入と役割・責任の確立」の一部にあたり、マネジメントに実施責任があります。

過去のブログ 「マネジメントの責任」について が参考になります。

ここでは、リスクマネジメントに関わる役割の中でも特に重要な位置付けであるリスク所有者について考えてみます。ISMSに関連する用語を定義しているJIS Q 27000:2019には、リスク所有者に関する次の記載があります。

JIS Q 27000:2019 から引用

3.71 リスク所有者(risk owner)

リスクを運用管理することについて、アカウンタビリティ及び権限をもつ人又は主体。

以上のことから、リスク所有者を決める際には、次の事項を考慮すべきと考えます。

適切な対応を決定するためには、そのリスクが情報セキュリティ目的に及ぼす影響を理解しなければなりませんが、リスク所有者が自らリスクアセスメントを実施する必要はなく、通常は相応しい力量を有した担当に実施を委ね、報告された実施結果から最終的な判断(承認)を行います。

より正確なリスクアセスメントの結果を得るためには、各リスクに応じ個別にリスク所有者を置くことが理想ですが、実際には管理が煩雑になる可能性が高いため、各リスクをグルーピング*3することにより管理を効率化することが多いと思われます。

誰がリスク所有者に相応しいかは、そのリスクをグルーピングする際のレベルや範囲によって異なります。リスクアセスメントで用いられることの多い2つのアプローチ手法を例にすると、イベントベースアプローチの場合、リスクが顕在化した場合に組織全体に影響が及ぶことが多いと思われるため、CISOやセキュリティ統括部門の長、委員会組織などの組織のセキュリティを統括する立場に在る方、一方、アセットベースアプローチであれば、対象資産を使用している業務に直接影響が及ぶことが多いと思われるため、業務プロセス所有者や資産管理者、対象システムの管理責任者などその資産を管理すべきオーナー的な立場に在る方が適していると思われます。

なお、アセットベースを考える上で、データレイクのようなデータオーナーを明らかにすることが難しいケースもあるため、想定の下に指針を明らかにしておくことも必要かもしれません。

イベントベースアプローチとアセットベースアプローチについては、後日、情報セキュリティリスクマネジメントについて(3) で紹介する予定です。

3-2)実施のタイミング

リスクアセスメントは、定期的(主に戦略サイクル)、及び変化を検知したタイミング(主に運用サイクル)で実施します。

詳しくは、別途、情報セキュリティリスクマネジメントについて(3) で触れたいと思います。

3-3)実施手法

情報セキュリティリスクマネジメント、特にその中でもリスクアセスメントを実施するための手法を定めます。その手法は、以下を含め、様々なガイドラインにより複数紹介されていますので、その中から組織に合ったものを選択することも組織独自の手法を考えることも可能です。

JIS Q 31010:2022(ISO/IEC 31010:2019)附属書A

情報セキュリティに限らず一般的なリスクアセスメントの各プロセスに適用可能な手法が多種紹介されています。ISMSユーザーズガイド ーリスクマネジメント編-(JIPDEC)

情報セキュリティリスクアセスメントを実施するための基準として、4種類のアプローチ手法*4が紹介されています。

他にも次のような手法が参考になります。

- NIST SP800-30 Guide for Conducting Risk Assessments

- NIST SP800-39 Managing Information Security Risk: Organization, Mission, and Information System View

- CCTA Risk Analysis Management Methodology (CRAMM)

- Failure Mode and Effect Analysis (FMEA)

- Fault Tree Analysis (FTA)

例えば、製造業を例にとると、日頃から製品設計時にFMEA、不良や故障の解析時にFTAなどの手法を用い品質管理を行っている場合、それらの手法をリスクマネジメントに応用することでスムーズに導入できる可能性があります。

3-4)リスクの重大性を決定するための基準

情報セキュリティリスクアセスメント、特にリスクを分析、評価する際に一貫性と再現性が得られるように、リスクの重大性を評価するための手法と基準を予め定めます。その基準は組織の状況に応じ定めることになりますが、組織外部に対するアカウンタビリティが求められる場合、一般的に見て妥当であり、合理的な内容とする必要があります。

ここでは、リスクの重大性を決定するための基準を定める上で、理解しておくべき次の3点について考えてみます。

① リスクの構造

リスクの重大性を評価するためにはリスクの構造を理解する必要があります。一般的に、リスクの重大性は、事象の「起こりやすさ」とその「結果」により表されます。JIS Q 31000:2019では、次のように表現されています。

JIS Q 31000:2019(ISO 31000:2018) 6.4.3 リスク分析 より抜粋

リスク分析の意義は、必要に応じてリスクのレベルを含め、リスクの性質及び特徴を理解することである。

(中略)

リスク分析では、例えば、次の要素を検討することが望ましい。

− 事象の起こりやすさ及び結果

− 結果の性質及び大きさ

また、「資産の価値」、「脅威」、「脆弱性」と表現されていることも多く、例えば、ISMSユーザーズガイド -リスクマネジメント編ー には、次のように記載されています。

JIP-ISMS113-3.0 (3)リスクレベルの決定 より抜粋

リスクレベルは、前の作業で明確になった「資産の価値」、「脅威の大きさ」、「ぜい弱性の度合い」を用いて、例えば、簡易的に次の様な式で算定します。

リスクレベル=「資産の価値」×「脅威」×「ぜい弱性」

次のように解釈することで、上記はどちらもリスクを構成する要素として同じものを想定していると考えることができます。

- 「事象の起こりやすさ」の構成要素には、「脅威」と「ぜい弱性」が含まれる

- 「結果の性質及び大きさ」の構成要素には、「資産の価値」が含まれる

本稿では、最終的なリスクの重大性は事象の「起こりやすさ」と「結果」により評価しますが、情報リスクの要因分析を行うためのフレームワークを提供しているFAIR(Factor Analysis of Information Risk)が提唱しているリスク構造に基づき、「脅威」や「ぜい弱性」の要素も含めさらに深く理解したいと思います。

FAIRのリスク構造モデルについては、後日、 情報セキュリティリスクマネジメントについて(5) で具体的に考える予定です。

② リスクの重大性を評価する指標

リスクの重大性を評価する指標とは、対象リスクに対する様々な判断(例えば、当該リスクの受容可否、他のリスクとの対応優先度の比較など)の基準となるものです。

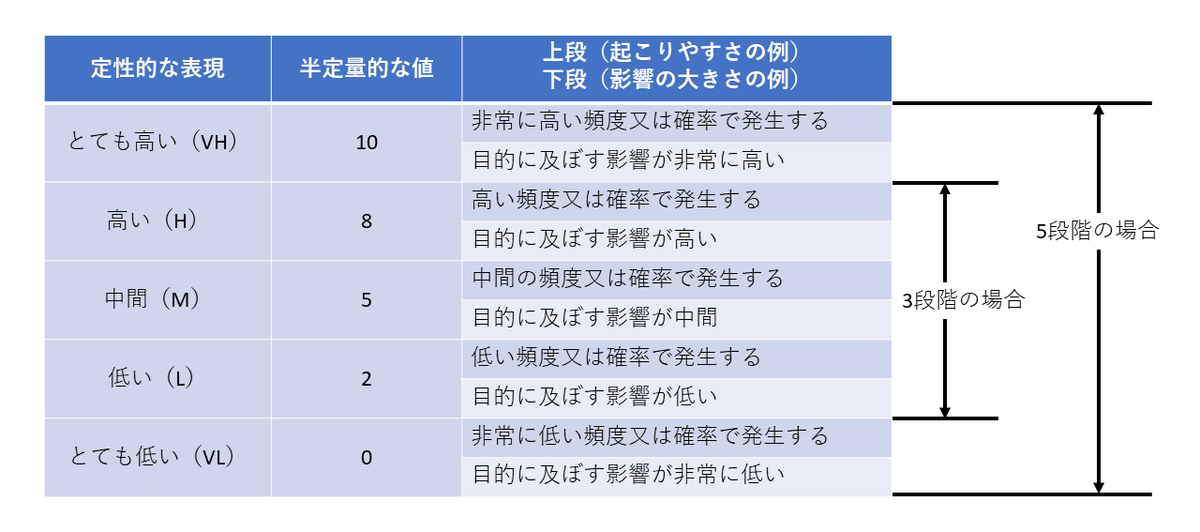

リスクの重大性は、下表のように定量的、定性的、半定量的に表されることが一般的です。ここでは、各手法の特徴を考えます。

JIS Q 31000:2019 (ISO 31000:2018) より抜粋

3.6 結果(consequence)

(中略) 注記2 結果は、定性的にも定量的にも表現されることがある。

3.7 起こりやすさ(likelihood)

注記1 (中略)“起こりやすさ”の定義、測定又は判断は、主観的か若しくは客観的か、又は定性的か若しくは定量的かを問わない。

◆ 定量的な表現

リスクを評価する場合、リスクの重大性やリスク対応の効果はそれぞれ次のように、より具体的、定量的(金額ベース)に表すことで、その対応を判断しやすく、根拠を問われた場合にも効果的な説明が可能になります。

リスクの重大性を金額で表す例)

年間予想損失額(ALE)= 個別損失予測額 × 年間発生率

リスクを低減するために実施する管理策の費用対効果を金額で表す例)

管理策の費用対効果(ROI)= (管理策を実施しない場合の年間予想損失額 - 管理策を実施した場合の年間予想損失額)/ 管理策実施のための年間費用

◆ 定性的・半定量的な表現

前述のとおり、リスクの重大性を評価する指標とは、対象リスクに対する様々な判断の基準となるものであり、その判断には「他のリスクとの対応優先度の比較」など、相対的な評価でも十分機能するものも多くあります。そのような場合には、定性的、あるいは順位付けが必要な場面では半定量的に評価することにより効率的な実施が可能になります。

下表では、定性的な評価と、その各結果に対しスコアリングした半定量的な評価の例を表しています。

前述のとおり、リスクを評価する場合、リスクの重大性は定量的に表すことで、その対応を判断しやすく根拠として示す際にも効果的です。

ただし、上記はその根拠が信頼のおける数値に基づいていることが前提であり、例えば、発生確率や発生頻度のような「起こりやすさ」や、損失額のような「結果」は、それ自体が「不確かさ」の性質を有しており、高い精度で推定するためには信頼できる統計結果を得られるだけの十分なデータ量、分析のための専門的な知識などを要することが多く、一組織がその条件を揃えることは容易ではありません。

例えば、外部の利害関係者からの要求やサイバー保険の料率の根拠など、組織の事情により定量的な分析が求められている場合は、可能な限り精度の高い結果が得られるよう努力が必要ですが、分析手法に制約が無い場合は、定量的、定性的、半定量的の中から組織の状況に応じ、リスクを適切に表現するために妥当と思われる分析手法を選ぶ(又は組み合わせる*5 )ことが合理的だと思います。

また、どの手法を用いても算定した値は推定値であるため、算定した条件と結果の不確かさの度合いが対象リスクに対する様々な判断をする際に確認可能になっていることも重要です。

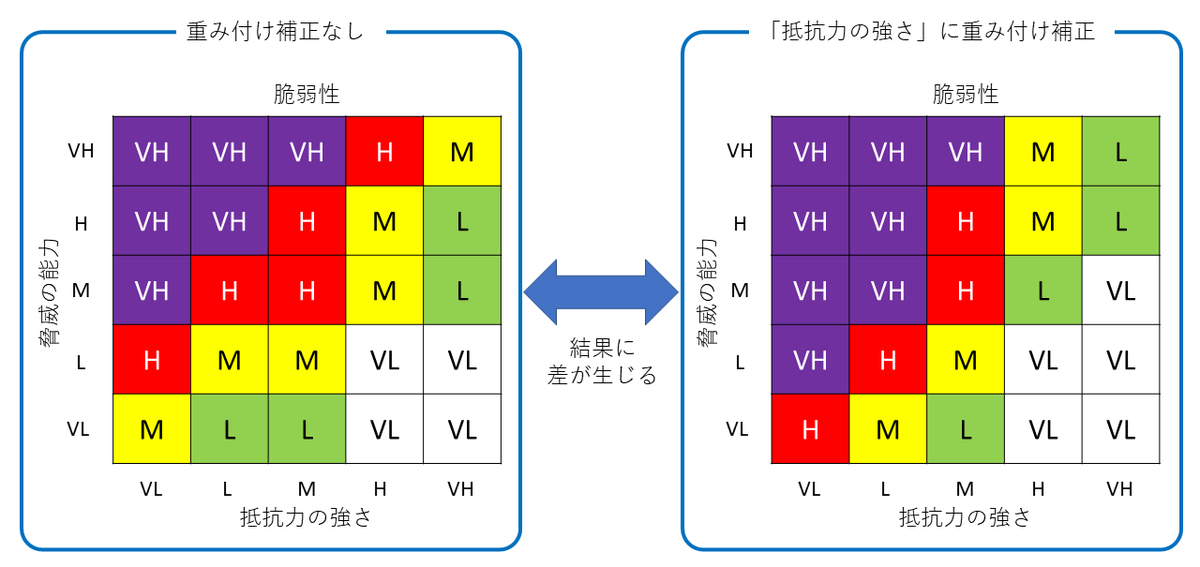

③ リスク因子の関係

”① リスクの構造” で述べた通り、FAIRのリスク構造モデルでは最終的なリスクの大きさは、個々のリスク因子の組み合わせにより評価されます。例えば、”脅威事象の発生頻度”は、”接触頻度”と”実行の発生確率”の組み合わせにより求められます。

個々のリスク因子の組み合わせとその結果の関係については、各組織により定めます。多くのガイドラインでは、掛け算による算定方法が例示されており、上記の組み合わせを例にすると次のように表されます。

脅威事象の発生頻度 = 接触頻度 × 実行の発生確率

上記は、起こりやすさで表される2つのリスク因子の組み合わせにより、起こりやすさを示す例ですが、他にも以下のような組み合わせが考えられます。

結果(損失の大きさ)= 結果 + 結果

結果(リスクの重大性)= 結果 × 起こりやすさ

上記のように単純な数式を用いた算定により効率的な作業が可能になりますが、その反面、例えば以下のような起こりやすさと結果を半定量的(低=1、中=2、高=3)にスコアリングし、その掛け算によりリスクの重大性を求める二つのケースで、リスクの重大性が意図せず同じ値になってしまい、各リスクの相対的な比較を目的とする場合、相応しくない結果となる恐れがあります 。

ケース1) 数十年に一度の確率で起こる重大なインシデント

(起こりやすさ)1 ×(結果)3 =(リスクの重大性)3

ケース2) 月に数十回の頻度で起こる軽微な事象

(起こりやすさ)3 ×(結果)1 =(リスクの重大性)3

リスク因子の関係を計算式により求める場合は、各リスク因子に重要度に応じた重み付けを行うなど組織の方針を定める必要があります。

また、各リスク因子が半定量的に求められているような場合は、計算ではなくリスクマップ上でリスク因子同士の組み合わせ結果を推測し、新たに半定量で評価することも可能です。その場合でもリスク因子同士の関係は等価とするのか重み付けを行うのか事前に方針として定めておくことにより混乱なく実施することができます。

④ ベースライン管理策

組織において実施すると決めたセキュリティ管理策をリスト化します。このリストは、特にベースラインアプローチによるリスクアセスメントを実施する際に重要な意味を持ちます。

具体的には、汎用ベースラインカタログを参考にし、組織における実施内容(適用範囲の調整*6 、テーラリング*7 、追加管理策と拡張管理策による補完*8の観点により判断します) をリストにより明らかにします。各管理策は、実施要否だけではなく要求の度合によるランク分け(例えば、高位、中位、低位など)を行うこともあります。

詳細については、過去ブログで紹介しています。

blg8.hatenablog.com

次のような情報の形態などの支援資産の属性情報とベースライン上の個々の管理策の関連性を明らかにしておくことで、アセットベースのベースラインアプローチによるリスクアセスメント時に関連管理策の抽出を自動的に実施することが可能になります。

- 情報の形態

データ、紙、物品、開発物、製品(商品) - 保管形態

PC、サーバー(オンプレ)、クラウド、キャビネット、部屋(区画) - 利用形態

ファイル保管・共有、内製システム、既成システム、サービス - 利用範囲

社員、契約社員、派遣社員、業務委託先、顧客(取引先)

ベースライン管理策を明確にし、組織全体に展開することにより、初期のリスクアセスメントを効率よく実施することが可能になります。

3-5)リスクが受容可能かどうかを決定するための基準

”3-4)リスクの重大性を評価するための基準” により得られた結果に対し、そのリスクに対し何らかのリスク対応が必要なのか、受容可能なのかを判断するための基準(以下、「リスク受容基準」と呼びます)を定めます。

リスク受容基準も、組織で定めた情報セキュリティリスクマネジメント方針の一部として、組織及びその内外の状況と上位方針が考慮された内容となります。

3-6)リスク対応の選択肢

”3-4)リスクの重大性を評価するための基準” と”3-5)リスクが受容可能かどうかを決定するための基準”の結果に基づきリスク対応を判断する際の選択肢を予め定めておきます。

リスク対応の選択肢として、一般的には「リスク回避」「リスク低減」「リスク移転」「リスク保有」の4分類が使用されていますが、JIS Q 31000:2019 (ISO 31000:2018) では若干細分化され、リスクを取る(リスクテイク)との考え方が追加されています。いずれの組織でも下表のような分類になると思われます。

3-7)その他の考慮すべき事項

次の2点についても情報セキュリティリスクマネジメント方針で明らかにしておくことで、マネジメントプロセス全体の維持・改善に効果をもたらします。

- モニタリング及びレビュー

モニタリング及びレビューに関する具体的な実施内容、実施時期を示すそれぞれの計画を作成します。

詳しい内容については、別途、紹介したいと思います。

- リスクコミュニケーション

リスクコミュニケーションに関する具体的な実施内容、実施時期を示すそれぞれの計画を作成します。

詳しい内容については、別途、紹介したいと思います。

まとめ

今回は情報セキュリティリスクマネジメントにおける状況の設定プロセスについてまとめてみました。本文でも述べましたが、このプロセスはリスクアセスメント及びリスク対応において高い一貫性と再現性を得るために実施されています。裏を返せば、このプロセスにおいて検討や方向付けに不十分な点があると、リスクマネジメントに対する一貫性が得られず、次のような問題が発生する可能性があります。

- リスク特定漏れにより、想定外のインシデントが発生する

- リスク対応の優先付けが適切に行われず、重大なリスクが保有されたり、軽微なリスクに過剰な対応が行われる

また、このプロセスにおいて十分な検討が行われることはもちろんのこと、次のマネジメントサイクルにおいて改善できるように検証を行うことも重要です。

参考資料

本稿は、主に以下のガイドライン他を参考にしています。より詳細な情報を得たい、正確性を重視したい方は以下を参照して下さい。

- ISO/IEC DIS 27005:2021 Information security, cybersecurity and privacy protection - Guidance on managing information security risks

- JIS Q 27001:2014(ISO/IEC 27001:2013)情報セキュリティマネジメントシステム−要求事項

- JIS Q 27000:2019 情報技術−セキュリティ技術-情報セキュリティ マネジメントシステム-用語

- JIS Q 31010:2022(ISO/IEC 31010:2019)リスクマネジメント-リスクアセスメント技法

- JIPDEC JIP-ISMS113-3.0 ISMSユーザーズガイド ーリスクマネジメント編-

- JIS Q 31000:2019(ISO 31000:2018)リスクマネジメント−指針

- Factor Analysis of Information Risk(FAIR)

脚注

*1:他にも、プロジェクト管理、脆弱性管理、インシデント管理、問題管理などの他のマネジメントシステムのリスク管理プロセスとして実施することが考えられますが、その場合は、上位方針(目的)との整合性、リスクマネジメントを実施した組織と情報セキュリティマネジメントを統括する組織間で(例えば、リスクの状態や受容した根拠の共有、専門知識の活用などの)コミュニケーションが確立されることが重要です。

*2:コンプライアンス要件を、最上位のリスクとして管理するのか、あるいは、リスクマネジメントとは別に遵守事項として管理するのかは、その組織の考え方次第ですが、優先されるべき事項であることには変わりはありません。

*3:リスクの重大性に影響する属性(保管形態、資産価値など)によるグループ化

*4:ベースラインアプローチ(Baseline Approach)、非形式的アプローチ(Informal Approach)、詳細リスク分析(Detail Risk Analysis)、組合せアプローチ(Combined Approach)

*5:一貫性を確保するとの観点とは相反しますが、複数の分析手法を組み合わせることでリスクを適切に表現できるのであれば実施を検討すべきと思います。

*6:適用範囲の調整(scoping)とは、組織にとって範囲外となる管理策を除外することです。例えば、個人情報を保管していない組織においてプライバシーに関連する管理策は不要である可能性があります。

*7:テーラリング(tailoring)とは、組織の実情に合わせ、管理策の内容を調整することです。例えば、頻繁に派遣社員の入れ替わりがある組織では、アクセス権の設定状況など様々なレビューの間隔を一般的なものより短くすることを検討します。

*8:追加管理策と拡張管理策による補完(Supplementing)とは、組織固有の状況を考慮した詳細管理策による補足を行うことです。例えば、組織で利用しているPCのほぼ全てがWindowsOSの場合、Windows固有の詳細管理策による補足を追加することです。