ー3.3.リスク評価ー

はじめに

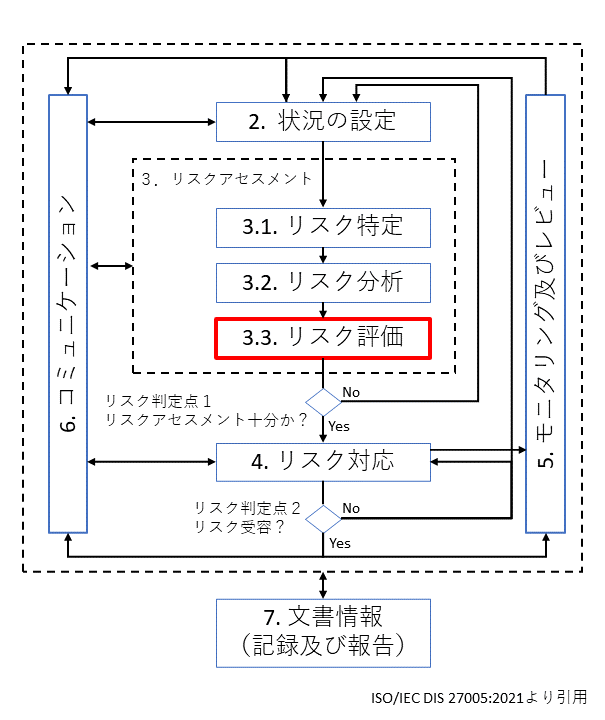

情報セキュリティリスクマネジメントのリスク評価プロセス(図中の赤枠部分)について、主要なガイドラインを参考に自分なりに解釈した内容を、なるべく具体的に残しておきます。

注)なお、本稿は筆者が文献の参照と経験に基づき独自に解釈した内容のため、認識が間違っている可能性があります。(誤りに気付いた方は、コメントいただけると幸いです)

1)リスク評価とは

先ずはリスク評価プロセスで実施すべきこと、考慮すべきことを理解するために、各ガイドラインに記載されている内容を確認します。

JIS Q 27000:2019 から引用

3.67 リスク評価(risk evaluation)

リスク及び/又はその大きさが受容可能か又は許容可能かを決定するために、リスク分析の結果をリスク基準と比較するプロセス。

注記 リスク評価は、リスク対応に関する意志決定を手助けする。

JIS Q 27001:2014 (ISO/IEC 27001:2013) から引用

6.1.2 情報セキュリティリスクアセスメント

組織は、次の事項を行う情報セキュリティリスクアセスメントのプロセスを定め、適用しなければならない。

(中略)

e) 次によって情報セキュリティリスクを評価する。

1) リスク分析の結果と6.1.2 a) で確立したリスク基準とを比較する。

2) リスク対応のために,分析したリスクの優先順位付けを行う。

リスク評価プロセスでは、主に次の二つのことを行います。

- リスク分析結果とリスク基準を比較し、各リスクが受容可能か又は許容可能かを決定する

- 各リスクに対するリスク対応の優先順位を決定する

次項以降で、上記を決定するための実施方法をなるべく具体的に考えてみます。

2)具体的な実施方法

2-1)リスク受容可否の決定

リスク分析結果とリスク受容基準を比較し、各リスクの受容可否を決定します。

リスク分析とリスク受容基準については過去ブログで述べている通りです。

リスク分析については、過去ブログ情報セキュリティリスクマネジメントについて(5)で考察しています。

リスク受容基準については、過去ブログ情報セキュリティリスクマネジメントについて(2)で考察しています。

ここでは、リスク分析を定性的に行い、リスクマップによりリスクレベルを表した結果、各リスクが下図のような分布を示しているケースについて考えてみます。

上図のようなケースの場合は、R2、R08、R10の3つのリスクが受容基準を超えているため、リスク対応*1が必要と判断し、それ以外のリスクに関しては受容可能と判断されます。このように、実施するのは分析結果と基準の比較のみですので、判断に迷うこともなく容易に行うことができます。

2-2)リスク許容について

ここからは、リスクの許容可否について考えます。

多くのガイドラインでは、組織のリスク選好(Risk Appetite)に応じリスク受容基準が定められるとの要旨を見ることがあります。

以下は、上記に関する個人的な見解です。

リスク受容基準を定める際に組織のリスク選好度合いを多少考慮することは可能だと思いますが、原則は外部のコンプライアンス要件を満たし、かつ社会的に受け入れられる合理性を持った内容(社会通念上相当)とすることを優先すべきであり、それと大きく乖離する基準を組織で定めることは好ましくないと考えます*2 。

具体的には、リスク受容基準を定めた際に参照した要求事項及び管理策が記載されているガイドラインを明らかにし、定めた時点で一般的とされている要求事項と管理策の網羅性を示すことにより基準の妥当性を示すことが可能です。

しかしながら、実際には、価値観や事業目的、規模、方針のような組織の状況により、リスク選好には差が生じ*3 、その結果としてリスクへの対応が異なる可能性があります。

もし、一般的にリスク対応することが妥当と判断されるリスクを組織の判断で許容する場合は、リスク評価プロセスで受容するのではなく、リスク対応プロセスでリスク保有を選択することが望ましいと考えます。その場合、当該リスクが受容基準を超えていることを明らかにし、次のような制限や特別な管理対象とすることも含めリスク所有者による明確な意思と承認が必要です。

- リスク保有する期間に期限を設ける

- ○○年○○月にリスク対応のためのツールを導入するまで

ー 脆弱性の修正によって生じるリスクの検証が完了するまでの○○日間 - リスクの変質の可能性を高頻度で監視し、結果に応じ速やかにリスクを再評価する

- 当該リスクに関連する事象やヒヤリ・ハットの発生状況を監視する(詳しくは、ハインリッヒの法則を参照願います)

- 脆弱性の対応が完了するまでWAFにより暫定対応するが、その間はログの監視を強化する - リスクが顕在化することを想定したインシデント対応訓練を実施する

- 事前に訓練しておくことでリスクの結果を変えることができます

上記で、あえて受容と許容の言葉を使い分けましたが、その意図については過去ブログ risk acceptable(受容可能なリスク)と risk tolerable(許容可能なリスク)の違いについて をご参照ください。

2-3)リスク対応優先度の決定

図2に紹介したようなリスクマップを参照し、各リスクへの対応の優先順位を決定します。

原則、リスクレベルの大きいVH、H(M、L、VL)のエリアにプロットされたリスク順に優先的に対応を実施しますが、実際には、受容基準で一律に対応要否を判断したり、リスクレベルの大きさに応じた優先順位に従い対応することが必ずしも効率的な運用にならないことがあります。具体的には、対応による費用対効果、マネジメントの意向など、組織の状況に応じ考慮すべき事柄が増える可能性がありますので、それらを含め総合的に判断することになります*4 。

なお、上記は、リスク対応のために実装する各管理策レベルでの採否及び優先度の合理性も併せて検証することで正確な判断が可能になります。その詳細については、別途、リスク対応プロセスで考えてみたいと思います。

まとめ

今回はリスク評価について具体例を交え考察しました。本文でも述べましたが、原則、リスク評価はリスク基準(リスク受容基準)に従い判断しますが、それ以外の要素を全て排除することはできません。もし、リスク評価の判断に柔軟性を求める場合は、マネジメント、組織内外の専門家、組織内外の利害関係者などとのリスクコミュニケーションを密にとり、記録することによりその判断に至った意思や合理性を明らかにすることができます。

リスク評価の判断が難しいことも多々ありますが、そのような場合はベースライン管理策などの一般的な基準を参考にすることにより助けになる可能性がありますので、活用を検討する価値があると思います。

参考資料

本稿は、以下のガイドラインを参考にしています。より詳細な情報を得たい、正確性を重視したい方は以下を参照して下さい。

- ISO/IEC DIS 27005:2021 Information security, cybersecurity and privacy protection — Guidance on managing information security risks

- JIS Q 27000:2019 情報技術−セキュリティ技術-情報セキュリティ マネジメントシステム-用語

- JIS Q 27001:2014 情報技術−セキュリティ技術-情報セキュリティマネジメントシステム-要求事項

脚注

*1:どのような対応を行うのか?については、次のリスク対応プロセスで決定します

*2:リスク所有者がアカウンタビリティを有していることを考えると、外部に対し設定した基準の合理性を説明する責任があります

*3:例えば、スタートアップ企業のように早期の成長や拡大を目指す場合、リスク選考が旺盛になる傾向は高いと思われます。

*4:組織がセキュリティを最優先し事業を蔑ろにすることはあり得ませんし、事業上、大きなリスクを取りに行く場面に直面することもあると思います。そのような場面では、セキュリティ面だけではなく総合的及び合理的に判断することになるため、セキュリティを担当する立場としてはリスクコミュニケーションによりセキュリティに関するリスク以外の内容もマネジメントと共有し、適切な判断が下せるような材料を提供しなければなりません。さらに、組織としてリスクマネジメントを実施する以上、費用対効果を考えずして効果的、効率的な結果は得られませんので、同様に考慮が必要になります。