はじめに

情報セキュリティのための管理策の中で組織的対策として分類されている「アクセス制御」について、主要なガイドラインを参考に自分なりに解釈した内容を、なるべく具体的に残しておきます。

「アクセス制御」とは?

先ずは管理策の本質を理解するために、ISMSに基づく管理策の指針として活用されることの多い ISO/IEC 27002:2022 にどのように記載されているかを確認してみます。

ISO/IEC 27002:2022 5.15 Access control から引用

Purpose:

To ensure authorized access and to prevent unauthorized access to information and other associated assets.

管理目的:

許可されたアクセスを確保し、情報およびその他の関連資産への許可されていないアクセスを防ぐため。

Control:

Rules to control physical and logical access to information and other associated assets should be established and implemented based on business and information security requirements.

管理策:

情報及びその他の関連資産への物理的及び論理的アクセスを制御するための規則は、業務要件及び情報セキュリティ要件に基づいて確立し、実施することが望ましい。

※)英語部分は原文から引用、日本語部分は、DeepLで翻訳した結果を筆者が修正

上記管理目的と管理策は以下の3点に整理できます。

- アクセスポリシー(アクセス制御規則)は、業務要件及び情報セキュリティ要件と整合した内容とする

- アクセスポリシー上、許可されているアクセス要求があった場合は確実にアクセスを可能にする(⇒可用性の確保)

- アクセスポリシー上、許可されていないアクセス要求があった場合はアクセスさせない(⇒機密性の確保)

アクセス制御は、セキュリティの基盤となる非常に重要な管理策です。それゆえ、多くの他の管理策と関連します。本稿では、主にアクセス制御の概念と個別方針について述べるにとどめ、詳しい内容は、関連する個々の管理策で説明したいと思います。

具体的な実施例

アクセス制御の概念

本管理策は、論理的なものに限定されておらず、(例えば、機密性が求められるエリアへの入室や紙媒体の情報の利用などの)物理的なアクセス制御も含まれますが、本稿では、主にICT利用時の論理的なアクセス制御に関し記述します。

ICT利用時のアクセス制御については、様々な管理方法の概念があります。以下がその代表的なものです。

- IAM:Identity and Access Management

- ICAM : Identity, Credential, and Access MANAGEMENT

- AAA:Authentication, Authorization, Accounting

- IAA:Identfication, Authentication, Authorization

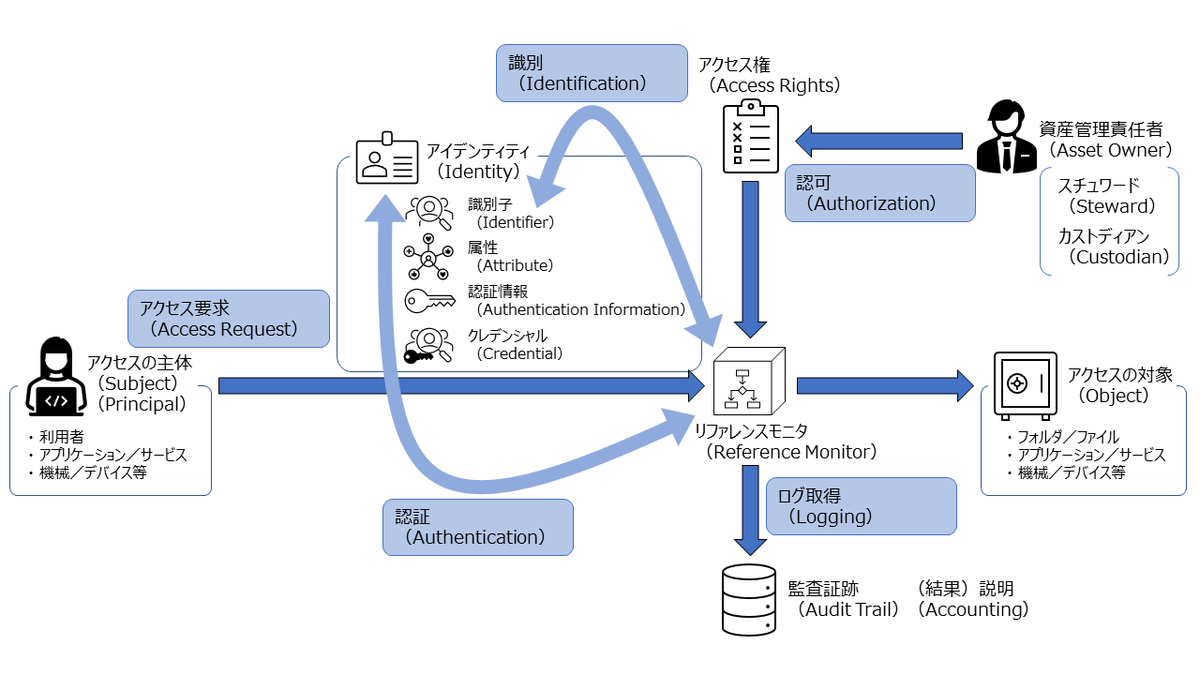

上記各プロセス(要素)の関連性を理解するため、Reference monitor concept*1をベースに図示します。

上図の各プロセスと関連する他の管理策について概要説明します。

注)以下の並び順とアクセス制御の各プロセスの実施順序は必ずしも一致しません

1.アクセス要求

アクセスの主体はアイデンティティ(以下「ID」とします)を提示し、対象へのアクセスを要求します。

2.識別

対象に対しアクセスを要求している主体が何者なのかを識別します。

確かな識別のためには、主体を一意に特定する必要があるため、原則、各主体にはそれぞれ識別子が割り当てられます。*2

なお、図中のログ取得部に保管される個々のアクセス履歴は上記識別子に関連付けられているため、現実世界の主体との関連性の確からしさ*3が監査証跡および事象の結果説明の精度に大きく影響します。

3.認証

アクセスを要求している主体が、主張しているIDの正当な所有者なのか、なりすましではないことを認証情報(5.17 認証情報)*4により確認します。

4.認可

資産管理責任者*5は、様々な要求事項(5.31 法的、法定、規制、及び契約上の要求事項の特定、5.12 情報の分類、5.13 情報のラベル付け)を考慮し、それぞれどの主体にどの対象へのアクセスを認めるかをポリシー(5.18 アクセス権)として管理し、それに従いアクセス要求の認否(8.3 情報へのアクセス制限)を判断します。

効率的なIDとアクセス管理を目的に、近年は多くの場面で、役割ベースのアクセス制御 (RBAC) や属性ベースのアクセス制御(ABAC)に基づいたポリシーが用いられています。

5.監査証跡

アクセスが認可された主体の活動を追跡する監査証跡としてアクセス履歴などのログ(8.15 ログ取得)を保管します。

監査証跡は、結果説明(Accounting)に関連し、インシデント発生時のフォレンジック調査に利用されるため完全性と可用性の確保(5.33 記録の保護)が求められます。

個別方針へ含めるべき内容

前述した通り、アクセス制御は、セキュリティの基盤となる管理策であるため、認識の方向付けを一致させるために関連する業務要件及び情報セキュリティ要件を反映した個別方針を定め、全ての関連する利害関係者に伝達することを(トレーニングの要否を含め)検討することが必要です。

以下に、個別方針策定時に考慮すべき項目の例を示します。

1.セキュリティの基本原則

個別方針において、アクセス制御に関連する情報セキュリティ上の基本原則について組織内の考え方を明確にすることが大事です。代表的なものを以下に示します。

- 知る必要性(need-to-know):

タスク(業務)を実行するために必要となるアクセスだけを認める(⇔不要なアクセスは認めない)

- 最小権限の原則(Least privilege):

タスク(業務)を実行するために必要最小限のアクセスだけを認める。

具体的には、「明示的に禁じられていない限り、アクセスを認める(ブラックリスト方式)」ではなく、「明示的に認められていない限り、アクセスを禁じる(ホワイトリスト方式)」ことを原則とする。

2.関連する管理策の内容:

個別方針において、アクセス制御と他の管理策との関連性を明らかにすることにより、より具体的な方向性の一致を期待できます。

以下、アクセス制御全般に係る管理策の例を示します。

- 5.3 Separation of Duties 職務の分離 *6

- 5.10 Acceptable use of information and other associated assets

情報及びその他関連資産利用の許容範囲 - 5.12 Classification of information 情報の分類

- 5.13 Labelling of information 情報のラベル付け

- 5.16 Identity management ID管理

- 5.17 Authentication information 認証情報

- 5.18 Access rights アクセス権

- 5.31 Identification of legal, statutory, regulatory and contractual requirements

法的、法定、規制、及び契約上の要求事項の特定 - 5.32 Intellectual property rights 知的財産権

- 5.33 Protection of records 記録の保護

- 5.34 Privacy and protection of PII プライバシー及びPIIの保護

- 8.2 Privileged access rights 特権的アクセス権

- 8.3 Information access restriction 情報へのアクセス制限

- 8.5 Secure authentication セキュリティに配慮した認証

- 8.15 Logging ログ取得

物理的アクセスに関連する管理策の例も以下に示します。

- 7.1 Physical security perimeter 物理的セキュリティ境界

- 7.2 Physical entry controls 物理的入退管理策

- 7.3 Securing offices, rooms and facilities

オフィス、部屋及び施設のセキュリティ - 7.4 Physical security monitoring 物理的セキュリティの監視

- 7.6 Working in secure areas セキュリティを保つべき領域での作業

その他

本稿では取り上げませんが、近年は、SAML(Security Assertion Markup Language)などの技術を利用したIDフェデレーションによるSSO(シングルサインオン)が採用される機会が増えています。

別の機会に触れたいと思いますが、現時点で詳細な情報を入手するためには、以下のガイドラインが参考になります。

- Assertions and Protocols for the OASIS Security Assertion Markup Language (SAML) V2.0

- The OAuth 2.0 Authorization Framework

- NIST SP800-63C

アクセス制御を実装するためには、MAC(強制アクセス制御)、DAC(任意アクセス制御)、RBAC(役割ベースのアクセス制御)、ABAC(属性ベースのアクセス制御)など、古くから現在に至るまで様々な方法が提唱されています。ICTを利用する立場からはRBACとABACの概要を理解すれば十分だと思いますが、セキュリティ系の資格試験(例えば、CISSP、CEHなど)ではMAC、DACに関連する出題の可能性があるため、受験を検討する場合、ある程度の理解が必要になります。

まとめ

冒頭にも書きましたが、アクセス制御は、脆弱性管理、脅威インテリジェンスと並ぶ、セキュリティの基盤となる非常に重要な管理策だと考えます。本質を理解し管理することが重要です。

参考資料

本稿は、以下のガイドラインを参考にしています。より詳細な情報を得たい、正確性を重視したい方は以下を参照して下さい。

ESD-TR-73-51 COMPUTER SECURITY TECHNOLOGY PLANNING STUDY

ISO/IEC 27002:2022 Information security, cybersecurity and privacy protection — Information security controls

NIST SP800-53 Rev.5 Security and Privacy Controls for Information Systems and Organizations

NIST SP 800-63-3 Rev.3 Digital Identity Guidelines

脚注

*1:ESD-TR-73-51 COMPUTER SECURITY TECHNOLOGY PLANNING STUDY : USAF

*2:識別子は、ドメイン単位で一意になるように、「エンティティに新規に割り当てる」、「属性の中から一つの情報を選択する」、「属性の中から複数の情報を選択する」ことにより割り当てられます。

*3:識別の広義の解釈には、論理的なIDの属性情報と(例えば、パスポート等の身分証明の提示要求による本人照会のような)現実世界の身元の整合性検証(Identity Proofing)が含まれます(NIST SP800-63a)

*4:かつては認証情報には、その主体のみが知っているパスワードを使用すること(I know)が一般的でしたが、近年は、(例えば、その主体のみが保有している公開鍵証明書(I have)や生体情報(I am)などの)他の要素を追加要求する多要素認証、さらに、(例えば、場所や利用デバイスなどの)アクセス要求時の行動や環境などが普段と異なる場合に、他の認証情報を追加要求するリスクベース認証など、リスクに応じた強度(8.5 セキュリティに配慮した認証)の認証が実施されています。

*5:データマネジメント上、権限付与などのシステム運用をスチュワード、カストディアンに委任することがあります。三者の関連性については、別途、考察します。

*6:例えば、アクセス要求、アクセス認可、アクセス管理などが考えられます。