はじめに

情報セキュリティのための管理策の中で組織的対策として分類されている「情報及びその他関連資産の目録」について、主要なガイドラインを参考になるべく具体的かつ簡潔に残しておきます。

「情報及びその他関連資産の目録」とは?

早速、ISMSに基づく管理策の指針として使われることの多い ISO/IEC 27002:2022 に記載されている内容を確認してみます。

ISO/IEC 27002:2022 5.9 Inventory of information and other associated assets から引用

Purpose:

To identify the organization’s information and other associated assets in order to preserve their information security and assign appropriate ownership.

管理目的:

組織の情報及びその他の関連資産を特定し、その情報セキュリティを保持するために、適切な管理責任を割り当てるため。

Control:

An inventory of information and other associated assets, including owners, should be developed and maintained.

管理策:

所有者情報を含む情報及びその他の関連資産の目録を作成し、維持することが望ましい。

※ 英語部分は原文から引用、日本語部分は、DeepLで翻訳した結果を筆者が修正

上記では、次の2つの要件が求められていると解釈できます。

要件①:

情報セキュリティを保持するため、組織の情報及びその他の関連資産を特定し、それを目録として文書化し維持する

要件②:

統制された情報セキュリティ活動のために、上記で作成した各目録には所有者情報(管理責任)を含める

次項では、この2つの要件を満たすために具体的に何をすれば良いのか考えてみます。

具体的な実施例

管理責任について

要件②については文面通り、「目録には、各資産の管理責任を有する所有者情報の項目を含めて管理する」と具体的な実施方法を理解することができます。

資産に求める保護レベルなどのセキュリティ要件は、その資産のライフサイクルの各場面*1で変化することがよくあります(例えば、人事情報は公開の前後で求められる機密性が異なります)。そのため、管理責任者には、管理対象としている情報のライフサイクル各場面におけるリスク変化の把握と適切な管理が求められます。

適切な管理とは、具体的には以下のような内容が考えられます。

- 情報及びその他の関連資産の棚卸

- 情報及びその他の関連資産の適切な分類と保護

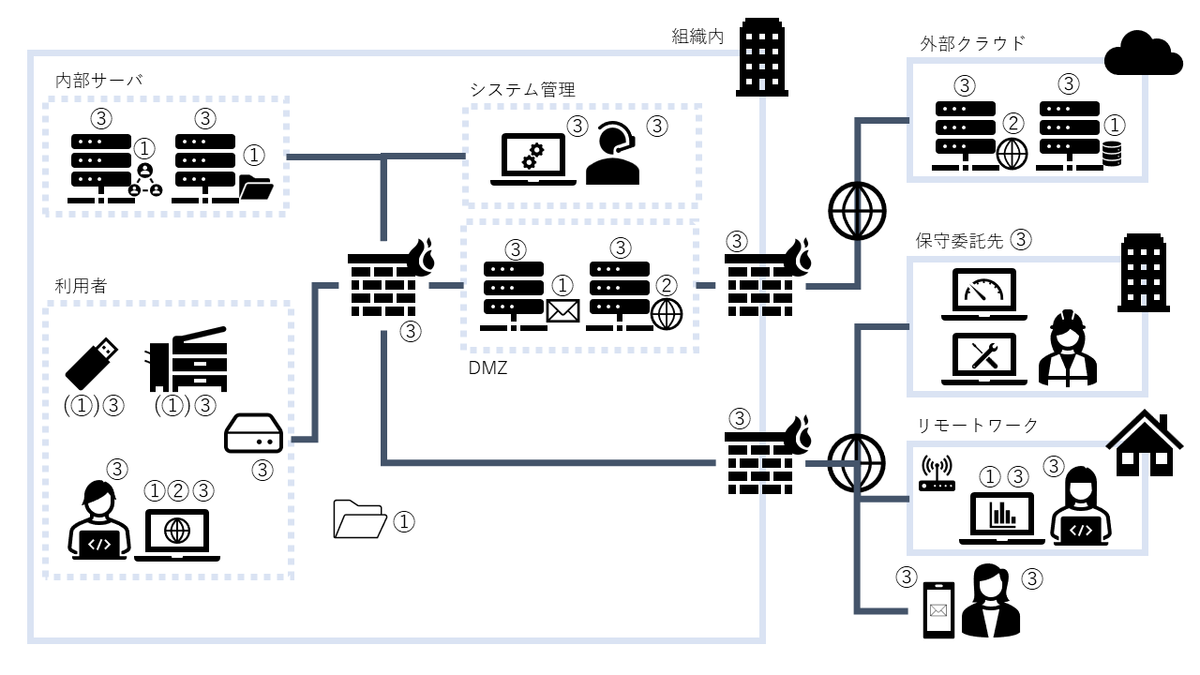

- 資産の特定と各資産の関連付け(関連図参照)

- ツールによる目録の自動的な更新の検討

目録により管理すべき資産の種類

要件①についても実施すべきことはわかりますが、次のような具体的な内容を把握できるだけの情報が不足しています。

- 目録により管理すべき資産の種類は?

- 目録により管理すべき項目は?

「目録により管理すべき資産の種類」を特定するため、目録を作成する目的から考えてみます。

要件①で「情報セキュリティを保持するため」と表現しましたが、これが目的であり、ISMS的な考え方では、「適切にリスクマネジメントされている状態」と言い換えることができます*2。

目的をさらに具体的なものにするため「適切にリスクマネジメントされている状態」を以下の2つのプロセスに分けます。

目的①:

リスクアセスメントの有効性を維持する

目的②:

リスク対応(管理策)の有効性を維持する

上記目的①と資産との関係については、情報セキュリティリスクマネジメントのガイダンス規格として、広く利用されている ISO/IEC DIS 27005:2021 で次のように定義されています。

ISO/IEC DIS 27005:2021 から引用

Information security risk can be associated with the potential that threats will exploit vulnerabilities of an information asset or group of information assets and thereby cause harm to an organization.

情報セキュリティリスクは、脅威が情報資産又は情報資産群の脆弱性を悪用し、それによって組織に損害を及ぼす可能性と関連付けることができる。

※ 英語部分は原文から引用、日本語部分は、DeepLで翻訳した結果を筆者が修正

さらに読み進めると、リスクアセスメント(特にリスク特定プロセス)においては、資産を特定し、その資産に関連する事象の発生シナリオに基づき結果と起こりやすさを評価するとの要旨になっています。(ここでは省略しますが、リスク特定の一般的な手法としてアセットベースアプローチとイベントベースアプローチが紹介されており、資産特定に求める粒度に差はあるものの、どちらのアプローチを採用した場合でも資産特定は必要とされています。)

さらに、ISO/IEC DIS 27005:2021 Annex Aでは、資産は次の2つのカテゴリに分類できるとされています。

ISO/IEC DIS 27005:2021 から引用

・primary/business assets - information or processes of value for an organization;

・主要資産/事業資産 - 組織にとって価値のある情報またはプロセス

・supporting assets - components of the information system on which one or several business assets are based.

・支援資産 - 1つまたは複数の事業資産の基盤となる情報システムのコンポーネント

※ 英語部分は原文から引用、日本語部分は、DeepLで翻訳した結果を筆者が修正

ここまでで、「目録により管理すべき資産の種類」が、①主要資産、②事業資産(業務プロセス)、③支援資産であることが理解できました。

その関連性のイメージを下図に示します。

より具体的にイメージするために、販売管理の一部を業務システム上で処理しているケースを例に各資産の関連性を説明します。

- 販売管理業務は②事業資産(業務プロセス)に分類されます。

- 業務システムに保管されている顧客マスタや販売履歴、価格情報などは①主要資産に分類されます。

- 業務システムを利用するために必要となるアプリケーション、データベース、OS、サーバーやPCなどのハードウェア、ネットワーク機器、要員(システム利用者)、システム管理者、ハードウェアの保守委託先等々、関連する資産すべてが③支援資産に分類されます。

資産特定の結果は種別毎に台帳などにより目録として維持されます。それに併せ、各資産の関連性を明らかにする*3ことにより、リスクアセスメントの精度向上が期待できます。

目録により管理すべき項目

目録により管理すべき項目についても、目的①②の観点で考えてみます。

目的①リスクアセスメントの有効性に影響を及ぼす以下の項目を明らかにする必要があります。

目的②リスク対応(管理策)の有効性に影響を及ぼす以下の項目を明らかにする必要があります。

- ソフトウェアの配置情報とバージョン情報(「8.8 技術的脆弱性」に関連)

- ネットワーク機器の論理的、物理的な位置情報(「7.8 機器の配置と保護」に関連)

- ハードウェアの型式、シリアル番号、サプライヤー情報(「5.26 情報セキュリティインシデントへの対応」に関連)

- ソフトウェアのライセンス情報(「5.32 知的財産権」に関連)

まとめ

このプロセスは、次のように情報セキュリティマネジメントを効果的・効率的に進めるために重要な位置づけと考えます。

- このプロセスで特定漏れした資産は、リスクアセスメント、リスク対応、実施状況のモニタリング等の情報セキュリティを維持するための活動の範囲から外れてしまうため、慎重に行う必要があります

- 今後、使用する予定がない個人情報や使用していない外部ネットワークへの接続装置等の不要な資産を持たないことで、費用を発生させずにリスクを回避することができます

参考資料

本稿は、以下のガイドラインを参考にしています。より詳細な情報が欲しい、正確性を重視したい等については以下を参照して下さい。

JIS Q 15001:2017 個人情報保護マネジメントシステム-要求事項

ISO/IEC DIS 27005:2021 Information security, cybersecurity and privacy protection — Guidance on managing information security risks

ISO/IEC 27002:2022 Information security, cybersecurity and privacy protection — Information security controls

NIST SP800-53 Rev.5 Security and Privacy Controls for Information Systems and Organizations

その他 参考資料

今回は触れていませんが、ITアセットマネジメントに関する要求事項を示す規格であるISO/IEC 19770-1:2017(JIS X 0164-1:2019)も参考になると思います。

脚注

*1:取得・入力,移送・送信,利用・加工,保管・バックアップ,消去・廃棄等(JIS Q 15001:2017より抜粋)

*2:ISMS及びリスクマネジメントについては、別の機会に触れたいと思います。

*3:例えば、ネットワーク図において各システムのネットワーク上の配置状況を、業務フローにおいて業務プロセスと主要資産をマッピングし、可視化することにより関連性を明らかにすることができます。

*4:①主要資産、②事業資産の資産価値はそれらに関連する③支援資産に影響するため、③支援資産に求めるセキュリティ(機密性、完全性、可用性)上の保護レベルは①主要資産、②事業資産に準じたものにするのが一般的です。

*5:堅牢なデータセンターと入室を制限していない事務所では、事象の起こりやすさが異なります